NIS2 og OT-systemer

Operational Technology (OT) er for mange kritiske virksomheder afgørende for at levere de samfundskritiske funktioner. Men hvordan kan man opnå et tilstrækkelig niveau af OT-sikkerhed?

For nylig har der været en stigende tendens i vellykkede angreb, der involverer OT-systemer, nogle med større konsekvenser end andre. For eksempel har vi set ransomware-angreb i USA, der har lammet distributionen af brændstof, og vi har set hele produktionslinjer, der har måtte lukke på grund af angreb på OT-systemer. Derudover har statslige aktører også rettet sig mod specifikke OT-systemer. En af årsagerne til disse angreb er forbindelsen mellem IT og OT, som er steget i løbet af den seneste tid.

IT og OT-forbindelsen

For at imødekomme behovet for hurtigere opfølgning og rapporteringskrav, er OT-systemer sammenkoblet med traditionelle IT-miljøer for at hente data, enten til intern opfølgning og rapportering eller til brug for kunder og leverandører.

Ændringer inden for OT har også ført til en øget brug af standard IT-produkter i OT-systemer, hvilket stiller nye krav til håndtering og sikring af OT-systemer.

I flere sikkerhedshændelser har der været stor påvirkning på OT-miljøer, hvor det i visse tilfælde skyldes, at OT og IT er blevet konvergeret, og at OT-miljøerne har været for tilgængelige fra IT-miljøet.

IT-produkter i OT-miljøer

Standard IT-produkter, såsom Windows, anvendes i visse dele af OT-miljøet og er udbredte. Normalt har de en begrænset evne til at udføre proaktiv vedligeholdelse og sikre, at sikkerhedsopdateringer implementeres hurtigt. Der er normalt to faktorer, der styrer dette. Den første er, at mange OT-systemer skal være tilgængelige 24/7 for ikke at forstyrre produktionen, hvilket gør vedligeholdelse omkostningsfuldt. Den anden faktor er de strenge krav, som leverandørerne af OT-systemer har, hvor kun godkendte opdateringer kan anvendes, hvilket fører til forsinkelser i implementeringen af leverandørens opdateringer, indtil de er godkendt og kan anvendes.

Det er også almindeligt, at systemer bygges med krav om administrative privilegier til tjenester, såvel som til brugere, ofte ved hjælp af generiske konti. Dette resulterer i en unødvendigt stor angrebsflade.

Traditionelt set er disse problemer blevet håndteret ved at holde IT og OT helt adskilt. Men med den stigende konvergens i de seneste år, hvor IT- og OT-miljøer har mere interaktion og informationsudveksling, er risikoen for angreb med alvorlige konsekvenser for OT-miljøer øget.

Med tanke på NIS2, skal dette aspekt tages i betragtning i risikostyringen, som er beskrevet i artikel 21, og der skal lægges særlig vægt på specifikke handlinger inden for områder som sårbarhedsstyring og adgangskontrol.

Hvordan forholder man sig til OT i forhold til NIS2?

På langt sigt skal OT-systemleverandører tilpasse sig stigende krav til cybersikkerhed og inkorporere forbedrede opdateringsmuligheder uden at forårsage driftstop, samtidig med at de fokuserer på generel cybersikkerhedshygiejne. Dette er et område, hvor OT-systemleverandører allerede er begyndt at gøre fremskridt i varierende grad.

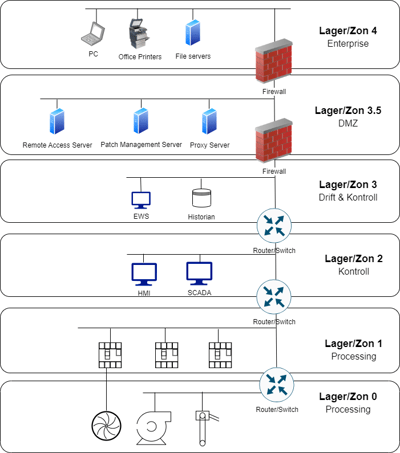

På kort sigt skal de, der administrerer OT-systemer, sikre tilstrækkelig adskillelse mellem IT og OT. Purdue-modellen giver en omfattende ramme for at opdele OT-miljøer i logiske zoner og forstå, hvordan IT-miljøer relaterer sig til denne segmentering. Ved at anvende denne model kan organisationer visualisere de nødvendige informationsstrømme for deres operationer og opnå en helhedsforståelse af, hvordan OT- og IT-netværk skal segmenteres.

Segmentering fungerer som en sikkerhedsforanstaltning til at mindske risici inden for OT-miljøer. Det er vigtigt at gennemgå både segmenteringen inden for OT og hvordan OT og IT kan kommunikere gennem sikre kanaler, hvor det er nødvendigt. For at forbedre sikkerheden bliver den traditionelle Purdue-model ofte tilpasset med en ekstra zone, en DMZ, der typisk er placeret som lag 3,5.

Visualiseringen viser en forenklet model af, hvordan OT-systemer typisk er struktureret, hvor lag 3,5 fungerer som en bufferzone mellem de traditionelle IT-miljøer i lag 4 og OT-systemerne i lag 0 til 3.

Selvom routere og/eller switches ofte bruges til at adskille lag 0 til 3 i modellen, er det vigtigt at overveje i risikoanalysen, om dette er tilstrækkeligt, eller om der skal implementeres yderligere beskyttelsesteknologi. Traditionelle IT-firewalls kan typisk ikke håndtere de specifikke kommunikationsprotokoller, der anvendes af OT-systemer. For at beskytte OT-trafik er specifikt OT-netværksudstyr nødvendigt, som er i stand til at håndtere disse protokoller.

Når det kommer til lag 0 til 3, er det også vigtigt at overveje, om der er flere selvstændige OT-systemer, og om de skal være logisk eller fysisk adskilt fra hinanden. At have en sådan adskillelse kan begrænse skaden, hvis et OT-system kompromitteres, afhængigt af hvordan OT-systemer anvendes, og om kritiske tjenester kan fortsætte uden visse OT-funktionaliteter.

Der er ofte behov for at fjernstyre OT-systemer til vedligeholdelse og support. I disse tilfælde er det anbefalet at overveje risikoen ved direkte adgang fra IT-miljøet til de respektive OT-systemer. Implementering af en DMZ som lag 3,5 med funktioner som privilegieeskalerings- og sessionafbrydelsesteknologi bør overvejes, hvis det forbedrer beskyttelsen.

Det er også vigtigt at kunne modvirke alternative adgangsmuligheder i form af blandt andet mobile løsninger til fjernstyring, som omgår fastsatte sikkerhedsstandarder. Disse kan ofte være teknisk vanskelige at opdage, og det er her af stor betydning, at dem, der arbejder med OT inden for virksomheden, inddrages i arbejdet med cybersikkerhed for at fremme deltagelse i stedet for blot overholdelse af krav fra CISO og/eller IT-afdelingen.

Udover at implementere øget segmentering er det vigtigt at overveje, hvorfor IT- og OT-systemer skal kommunikere for at forstå værdien af dette for virksomheden og tilpasse det med de sikkerhedsforanstaltninger, der er nødvendige for at opretholde denne kommunikationskapacitet. Mens behovet kan være tydeligt i mange tilfælde, er der sandsynligvis scenarier, hvor kommunikation er etableret mere af praktiske årsager.

Cegal og NIS2 samt OT

Cegals konsulenter, der specialiserer sig i information og cybersikkerhed, kan støtte dig i etableringen af ISMS, enten ved at tage fuldt ansvar og drive processen sammen med dig eller ved at yde bistand i specifikke aspekter af ISMS-implementeringen.

Yderligere tilbyder Cegal et sundhedstjek for eksisterende ISMS, der giver en ekstern vurdering af dets nuværende tilstand og evaluerer både ISMS selv og organisationens overholdelse af udvalgte ISMS-komponenter.

Cegals konsulenter kan støtte jer i arbejdet med OT og cybersikkerhed. Med vores erfaring inden for konvergerede IT/OT-miljøer og de eksisterende sikkerhedskrav, kan vi støtte både i styrings- og teknologispørgsmål vedrørende cybersikkerhed.