NIS2 och OT-system

Operationell Teknologi (OT) är för många kritiska verksamheter vital för att leverera de samhällskritiska funktionerna. Men hur gör man för att nå en tillräckligt hög nivå på OT-säkerheten?

Det har under en tid varit en ökande trend i lyckade attacker som inkluderar OT-system, där vissa har fått större konsekvenser än andra. Vi har exempelvis sett ransomware-attacker i USA som har lamslagit distributionen av drivmedel, vi har sett hela produktionslinjer som har fått stängas ner på grund av attacker mot OT-system, men även statsaktörer som har riktat in sig på specifika OT-system. En av möjliggörarna för dessa attacker är konvergensen mellan IT och OT som har ökat på senare tid.

IT och OT-konvergering

För att möta behovet av krav på snabbare uppföljning och rapportering kopplas OT-system samman med traditionella IT-miljöer för att hämta ut data, antingen för intern uppföljning och rapportering eller för användning mot kunder och leverantörer.

Även förändringar inom OT har lett till en ökad användning av standard IT-produkter i OT-system, vilket ställer nya krav på hanteringen och säkringen av OT-system.

Det har i flera säkerhetsincidenter varit stor påverkan på OT-miljöer, där det i vissa fall berott på att OT och IT har konvergerats och OT-miljöerna har varit för tillgängliga från IT-miljön.

IT-produkter inom OT

Standard IT-produkter, såsom Windows, används i vissa delar av OT-miljön och är vanligt förekommande. Vanligtvis har de en begränsad förmåga att utföra proaktivt underhåll och att säkerställa snabb applicering av säkerhetsuppdateringar. Det finns vanligtvis två faktorer som styr detta. Den första är att många OT-system måste vara tillgängliga 24/7 för att inte störa produktionen, vilket gör underhåll kostsamt. Den andra är de strikta krav som leverantörerna av OT-system har, där endast godkända uppdateringar får appliceras, vilket leder till fördröjningar från leverantörens uppdateringslansering till dess att de får appliceras.

Det är också inte ovanligt att system byggs med krav på administrativa behörigheter för tjänster, samt även för användare, inte sällan med generiska användare. Detta resulterar i en onödigt stor attackyta.

Traditionellt har dessa problem kunnat hanteras och risken mitigerats genom att IT och OT har varit helt separerade. Men med den ökande konvergensen som har skett under de senaste åren, där IT- och OT-miljöer har större kontaktytor och utbyte av information, ökar risken för attacker som kan ha allvarliga konsekvenser för OT-miljöerna.

Med tanke på NIS2 är detta något som måste beaktas i den riskhantering som föreskrivs i artikel 21, där det också betonas specifika åtgärder för områden såsom sårbarhetshantering och åtkomstkontroller.

Hur kan man hantera OT i förhållande till NIS2?

Långsiktigt behöver leverantörer av OT-system förhålla sig till ökade krav inom cybersäkerhet och inkludera ökade möjligheter för uppdateringar utan att behöva stoppa produktionen, men även arbeta med mer generell cybersäkerhetshygien. Detta är något som leverantörerna av OT system redan har startat med och kommit olika långt med.

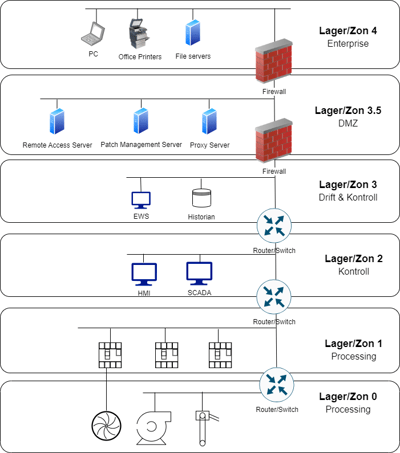

Kortsiktigt behöver ni som har OT säkerställa att IT och OT har tillräcklig separation, här ger purdue-modellen en bra övergripande modell av hur OT-miljöer kan delas upp i logiska zoner och hur IT miljöer ses i relation till denna zonindelning. Med utgångspunkt i modellen kan man visualisera de informationsflöden som krävs för verksamheten och få en övergripande förståelse för hur OT och IT nätverk kan och behöver segmenteras.

Segmentering är en möjlig säkerhetsåtgärd för att minska riskerna med OT miljöer, där man behöver se över dels segmenteringen inom OT men även hur OT och IT kan kommunicera via säkra kanaler där behov finns. För detta anpassas ofta den klassiska purdue-modellen med en extra zon, ett DMZ som oftast placeras som lager 3.5.

Visualiseringen visar en förenklad modell över hur OT-system oftast är uppbyggda, med Lager 3.5 som agerar som en bufferzon mellan de traditionella IT-miljöerna i Lager 4 och OT-systemen i Lager 0 till 3.

Även om modellen ofta visualiseras med routrar och/eller switchar för separation i Lager 0 till 3, behöver man i sin riskanalys beakta om detta är tillräckligt eller om mer skyddande teknik behöver införas. Normalt har traditionella IT-brandväggar inte möjlighet att hantera de specifika kommunikationsprotokoll som OT-system använder. För att skydda OT-trafik finns det specifik OT-nätverksutrustning som klarar dessa protokoll.

När det gäller Lager 0 till 3 behöver man även överväga om man har flera fristående OT-system och om dessa ska vara logiskt eller fysiskt separerade från varandra. Att ha en sådan separation kan begränsa skadan om ett OT-system blir angripet, vilket helt beror på hur OT-systemen används och om leveransen av kritiska tjänster kan fortsätta utan viss OT-funktionalitet.

Ofta finns det behov av att fjärrstyra OT-system för underhåll och support. I dessa fall är det lämpligt att beakta den risk som finns med att ha direkt åtkomst från IT-miljön till respektive OT-system. Att implementera en DMZ som Lager 3.5 med funktioner för bland annat behörighetsväxling samt sessionsbrytande teknik bör övervägas om det ger ökat skydd.

Det är också av vikt att kunna motverka alternativa åtkomstmöjligheter i form av bland annat mobila lösningar för fjärrstyrning som kringgår satta säkerhetsstandarder. Dessa kan ofta vara tekniskt svåra att upptäcka, och här är det av stor vikt att de som arbetar med OT inom bolaget inkluderas i arbetet med cybersäkerhet så att det blir en delaktighet istället för bara ett krav som kommer från CISO och/eller IT-avdelningen.

Utöver att implementera ökad segmentering bör man även överväga varför IT- och OT-system måste kommunicera för att förstå det värde som detta tillför verksamheten och ställa det i relation till de säkerhetsåtgärder som behöver införas för att kunna behålla denna kommunikationsmöjlighet. I många fall kommer behovet vara tydligt, men det finns säkerligen fall där kommunikationen etablerats mer av bekvämlighetsskäl.

Cegal och NIS2 samt OT

Cegals konsulter inom informations- och cybersäkerhet kan stötta er i arbetet med att etablera LIS, antingen genom att ta ett helhetsansvar och driva arbetet med er, eller som stöd i specifika delar av etableringen av LIS.

Cegals hälsocheck av redan etablerat LIS ger er en extern bild av hur ert LIS mår, där kontroll görs av både LIS samt även organisationens efterlevnad för utvalda delar av LIS.

Cegals konsulter kan stötta er i arbetet med OT och cybersäkerhet, med vår erfarenhet inom konvergerade IT/OT miljöer och de säkerhetskrav som finns kan vi stötta både i styrning och teknikfrågor rörande cybersäkerhet.